В конце прошлой недели Луиджи Ауримма и Донато Ферранте, сотрудники и основатели компании ReVuln, явились авторами отчета об уязвимостях нескольких популярных интернет покер клиентов; под прицелом молодой консалтинговой фирмы оказались три представительства интернет покер индустрии: iPoker, MPN и Winning Poker Network…

В конце прошлой недели Луиджи Ауримма и Донато Ферранте, сотрудники и основатели компании ReVuln, явились авторами отчета об уязвимостях нескольких популярных интернет покер клиентов; под прицелом молодой консалтинговой фирмы оказались три представительства интернет покер индустрии: iPoker, MPN и Winning Poker Network…

* * *

Winning Poker Network

— старое название: ‘Yatahay Network’;

— разработчик: Yatahay;

— штаб квартира: Сан-Хосе, Коста-Рика;

— среднесуточное количество кеш-игроков: 280;

— крупнейшие витрины: BlackChipPoker, TruePoker.

Софтверная платформа Winning Poker Network – программный продукт компании B3W, страдает от двух серьезных уязвимостей. Во-первых, это небезопасное обновление клиента.

Процесс получения пакетов обновления для витрин сети Winning Poker протекает на основе небезопасного HTTP соединения с сайтом b3w.fileburstcdn.net – хранилищем данных B3W. Проблема, однако, не только в уязвимости самого соединения: расположенные в хранилище файлы не оснащены цифровыми подписями, а потому при передаче их на компьютер пользователя не происходит никакой проверки подлинности. Другими словами, опытный злоумышленник, способный вторгнуться в пространство между хранилищем файлов B3W и игроком в покер, сумеет получить доступ к учетной записи последнего указанного, по меньшей мере, тремя способами:

• Вписав строку вредоносного кода в исполняемый файл клиентской программы, который запустится автоматически по завершении обновления;

• Получив контроль над директорией клиентской программы Winning Poker, установленной на компьютере игрока, с возможностью скопировать в неё или изменить в ней любой файл;

• Переполнить буфер стекового кадра, вызвав зависание программы обновления. Такое переполнение позволяет злоумышленнику загрузить и выполнить произвольный машинный код от имени программы и с правами учетной записи, от которой она выполняется.

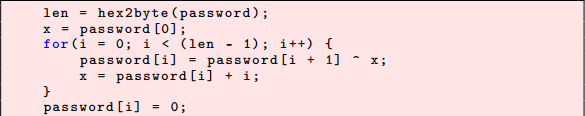

Второй лик платформы Winning Poker это защита файла с паролями к учетным записям. Как оказалось, все пароли хранятся в самом обычном *.ini файле, и защищены они так слабо, что могут быть считаны простым алгоритмом:

MPN

— старое название: Microgaming;

— разработчик: Microgaming;

— штаб квартира: Остров Мен, Великобритания;

— среднесуточное количество кеш-игроков: 1260;

— крупнейшие витрины: Betsafe, Unibet, Ladbrokes.

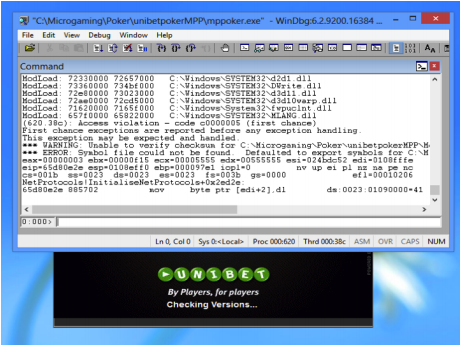

Небезопасный процесс обновления клиентской программы, похоже, настоящий бич современных интернет покер сетей. Однако в отличие от Winning Poker, бывшая Microgaming не страдает от элементарного отсутствия проверки подлинности: все файлы из хранилища MPN оснащены подписями и проверяются программным обеспечением после составления пакета необходимых для загрузки на компьютер пользователя обновлений.

Проблема, однако, в другом: функция проверки подлинности сверяет лишь цифровые подписи, а вот на длину загружаемых файлов никакого внимания не обращает. Это значит, что злоумышленник сможет организовать переполнение буфера и снабдить файлы, загружаемые игроком в покер, всевозможными вредоносными кодами.

О безопасности пароля в MPN, к сожалению, тоже придется забыть. Ключ к вашей учетной записи в любом из румов этой сети хранится в реестре [HKEY_CURRENT_USERSoftwareMGSThumperCasinoSKIN_NAMEkey]. Алгоритм шифрования у пароля тот же, что используется при обновлении клиентской программы – называется SHA-1 (Secure Hash Algorithm первого поколения). Этот алгоритм был разработан Управлением Национальной Безопасности, однако, в результате обнаруженных в нем уязвимостей, SHA-1 утратил свою криптографическую актуальность ещё в 2010 году.

iPoker Network

— разработчик: Playtech;

— штаб квартира: Кипр/Израиль;

— среднесуточное количество кеш-игроков: 3000;

— крупнейшие витрины: Titan Poker, WilliamHill Poker, Bet365 Poker.

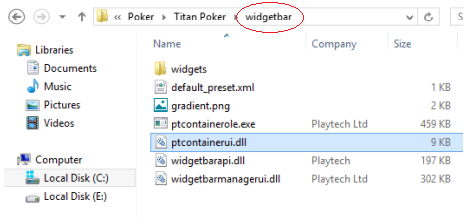

Одной из основных проблем и здесь является незащищенный процесс обновления. Основным преимуществом iPoker перед собратьями по уязвимости является полная проверка всех файлов и их сопутствующих параметров, при передаче с сервера обновлений. Но есть и плохие новости: в директории клиентской программы существует каталог ‘widgetbar’, в котором ни один exe-файл или dll-библиотека имеют цифровых подписей.

Это означает, что система не проверяет их подлинность, и они могут быть заменены силами хакера. Реализовать их замену возможно благодаря тому, что загрузка пакетов обновлений клиентской программой iPoker происходит через слабо защищенное HTTP соединение, а не через более безопасные аналоги.

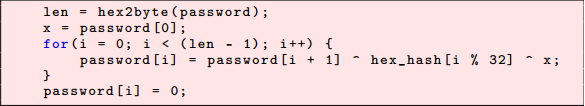

Помимо прочего, процесс обновления клиентской программы сопровождается «подсвечиванием» ключа реестра, в котором хранятся пароли учетных записей [HKEY_CURRENT_USERSoftwareSKIN_NAMEpassword_new]. Считать этот ключ можно очередным, несложным алгоритмом:

ОБСУДИТЬ НА ФОРУМЕ

Источник: http://www.pokeroff.ru

Комментарии